تصور الثغرات الأمنية والمشكلات بسهولة

من قسم الثغرات الأمنية ، يمكنك الوصول إلى قائمة كاملة بجميع الثغرات الأمنية والمشكلات المحددة في تطبيقك حتى الآن. من خلال النقر على كل عنصر ، ستتمكن من رؤية معلومات مفصلة ومزيد من المعلومات حول كل مشكلة. سيسمح لك ذلك بالبقاء على اطلاع واتخاذ الخطوات اللازمة لمعالجة المخاطر الأمنية المحتملة وحلها.

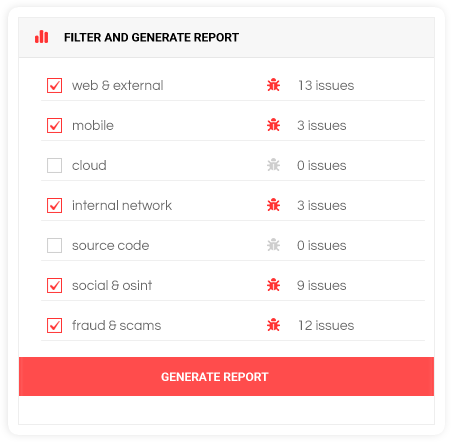

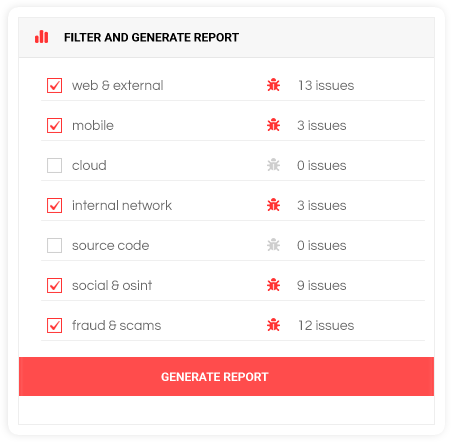

التقارير الفورية

إعداد تقارير سريعة وسهلة: قم بتصفية الثغرات الأمنية بناء على نوع المورد وإنشاء تقرير عند الطلب عند الحاجة إليه، مما يضمن رؤى قابلة للتنفيذ بسرعة.

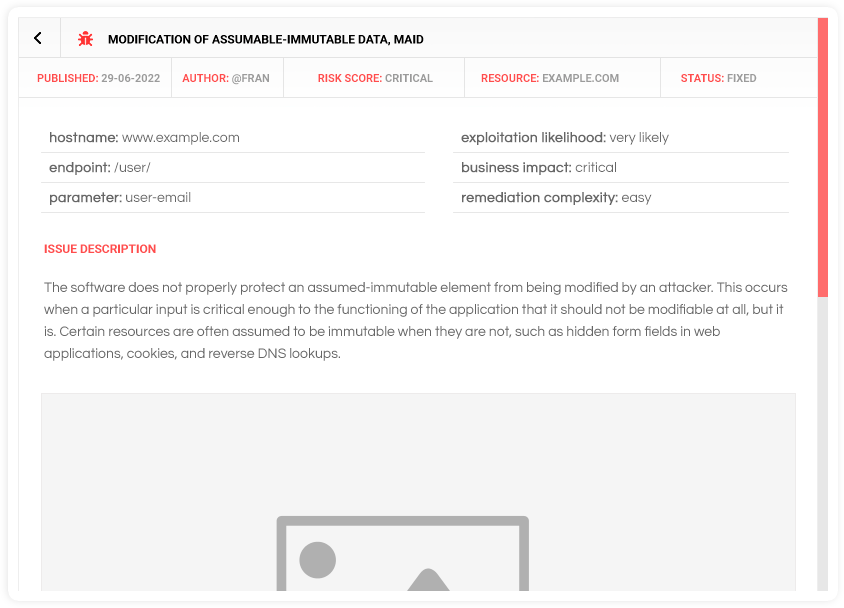

نظرة عامة على الثغرات الأمنية

التصور السريع للثغرات الأمنية: راقب بسهولة الخطورة المرتبطة بكل ثغرة أمنية، ومعرفة أي منها نشط وأيها تم حلها.

احصل على تفاصيل الثغرات الأمنية الكاملة

احصل على رؤى دقيقة وقابلة للتنفيذ حول كل ثغرة أمنية تم تحديدها، بما في ذلك وصفها الفني وتأثيرها المحتمل على الأعمال وتعقيد الحل والخطوات الموصى بها لحلها بفعالية.

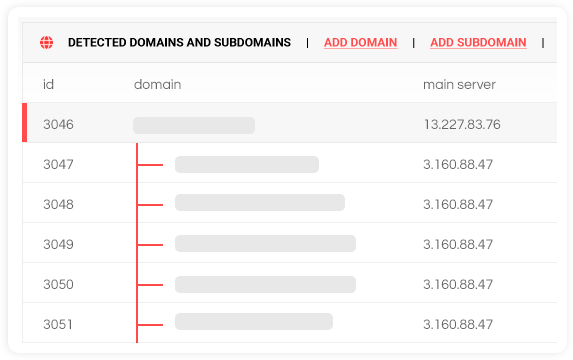

إدارة مدى وصولك

أضف بسهولة تطبيقات الويب والهاتف المحمول وعناوين IP الخارجية والداخلية والمزيد لاكتساب رؤى مهمة حول الثغرات الأمنية والمخاطر المحتملة. سيتأكد المتسللون المحترفون لدينا من الكشف عن أي مشكلات محتملة في نطاق مؤسستك.

قدرات النظام

تعريف النطاق / سطح الهجوم:

يحتوي التطبيق على 6 وحدات مختلفة مخصصة حصريا للنطاق وسطح الهجوم. تتوافق كل وحدة من هذه الوحدات مع نوع معين من الأصول التي ستخضع لاختبار الاختراق / النطاق. على سبيل المثال ، إذا كنت ترغب فقط في مراجعة تطبيقات الويب والأجهزة المحمولة ، فيمكنك ترك بقية النطاق شاغرا.

موارد الويب:

في هذا القسم، يمكنك تضمين المجالات والنطاقات الفرعية لاختبار الاختراق. يتضمن التطبيق ميزة مضمنة لاكتشاف النطاقات الفرعية، وتتمثل سياستنا الافتراضية في اكتشاف تكنولوجيا المعلومات المخفية في أسرع وقت ممكن، بحيث يمكن توسيع سطح الهجوم أو مدى وصوله أو تقليله عندما تطلب مؤسستك ذلك.

موارد الهاتف المحمول:

في هذا القسم ، يمكنك تحليل تطبيقات الأجهزة المحمولة. يمكنك استخدامه لإجراء اختبارات الاختراق وتقييم أمان التطبيق الخاص بك ، أو لتحليل التطبيقات التي تستخدمها أنت وفريقك على أساس يومي والتحقق مما إذا كانت معلوماتك محمية بشكل كاف.

موارد السحابة:

تحتوي هذه الوحدة على موارد السحابة الخاصة بمؤسستك. تقتصر قدراتنا على Amazon Web Services وMicrosoft Azure وGCP.

موارد LAN:

تتيح لك هذه الوحدة تحديد أصول شبكة المنطقة المحلية أو الوصول الداخلي وتزويد فريقنا بإمكانية الوصول إلى واحدة.

كود المصدر:

راقب دورة التطوير والعمليات الخاصة بك مع متخصص متخصص يتمتع بخبرة مثبتة في المكدس المطلوب. إذا كنت تفكر في إضافة تبعية إلى التعليمات البرمجية المصدر الخاصة بك، فقد ترغب أيضا في تحليل هذه التبعيات لمنع هجمات سلسلة التوريد.

موارد الويب:

في هذا القسم، يمكنك تضمين المجالات والنطاقات الفرعية لاختبار الاختراق. يتضمن التطبيق ميزة مضمنة لاكتشاف النطاقات الفرعية، وتتمثل سياستنا الافتراضية في اكتشاف تكنولوجيا المعلومات المخفية في أسرع وقت ممكن، بحيث يمكن توسيع سطح الهجوم أو مدى وصوله أو تقليله عندما تطلب مؤسستك ذلك.

الاتصال وإعداد التقارير:

يتكون التطبيق من ثلاث وحدات متخصصة مصممة لتبسيط الاتصال وإعداد التقارير لاحتياجات اختبار الاختراق الخاصة بك. تحتوي كل وحدة على وظيفة محددة لتحسين تجربتك وكفاءتك في إدارة تقييمات الأمان.

المشاكل:

تصور الثغرات الأمنية ومعالجتها. يسمح لك بتصور كل مشكلة أو ثغرة أمنية موجودة في أصولك. يوفر نظاما أساسيا لطلب المساعدة داخل واجهة المشكلة إذا كنت بحاجة إلى دعم إضافي. قم بتكييف نهجك لإدارة نقاط ضعف معينة بكفاءة.

إنشاء تقارير:

إنشاء تقارير مخصصة عند الطلب. يسمح لك بتحديد مجموعة من المشكلات (على سبيل المثال ، موارد الويب أو الأجهزة الجوالة) وإنشاء تقارير مفصلة ومخصصة. اختر معلمات ومعايير محددة للتقرير تناسب احتياجاتك. الكفاءة: يبسط عملية إنشاء تقارير شاملة للتواصل الفعال.

خدمة العملاء:

قم بتلبية احتياجات أمان تكنولوجيا المعلومات لشركتك. يوفر مساحة مخصصة لطلب المساعدة المتخصصة لأي احتياجات محددة لأمن تكنولوجيا المعلومات. الدعم المخصص: قم بتخصيص طلبات الدعم الخاصة بك وفقا لاحتياجات الأمان المحددة لشركتك. توفير قناة مباشرة للدعم المتخصص في الوقت المناسب.

البيتكوين مرحب به

للعملاء والمتسللين الأخلاقيين لدينا: نحن نقبل جميع العملات المشفرة الرئيسية ، بما في ذلك البيتكوين والإيثريوم واللايتكوين. من خلال قبول هذه العملات المشفرة ، نسهل على عملائنا التفاعل معنا.

شهادات لينكد إن