Einfache Visualisierung von Schwachstellen und Problemen

Im Abschnitt “Schwachstellen” können Sie auf eine vollständige Liste aller Schwachstellen und Probleme zugreifen, die bisher in Ihrer Anwendung identifiziert wurden. Wenn Sie auf jeden Artikel klicken, können Sie detaillierte Informationen und weitere Informationen zu jedem Problem sehen. Auf diese Weise können Sie auf dem Laufenden bleiben und die notwendigen Schritte unternehmen, um potenzielle Sicherheitsrisiken zu adressieren und zu beheben.

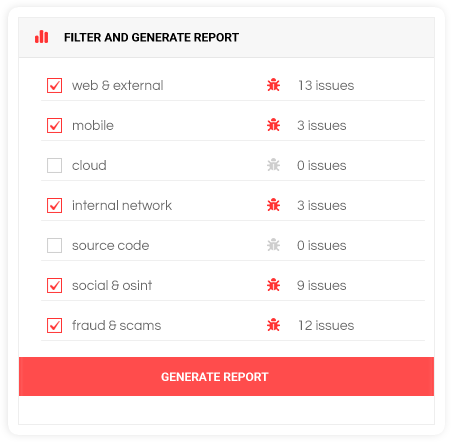

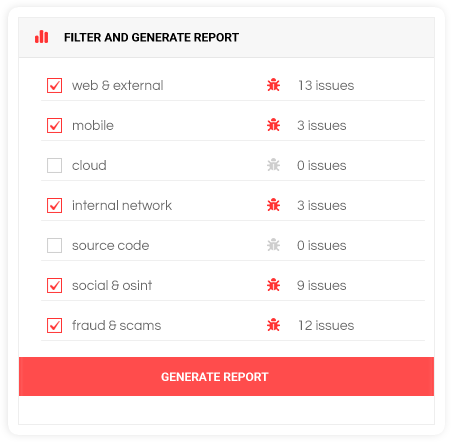

Sofortige Berichterstattung

Schnelle und einfache Berichterstellung: Filtern Sie Schwachstellen basierend auf dem Ressourcentyp und erstellen Sie bei Bedarf einen On-Demand-Bericht, um schnell umsetzbare Erkenntnisse zu erhalten.

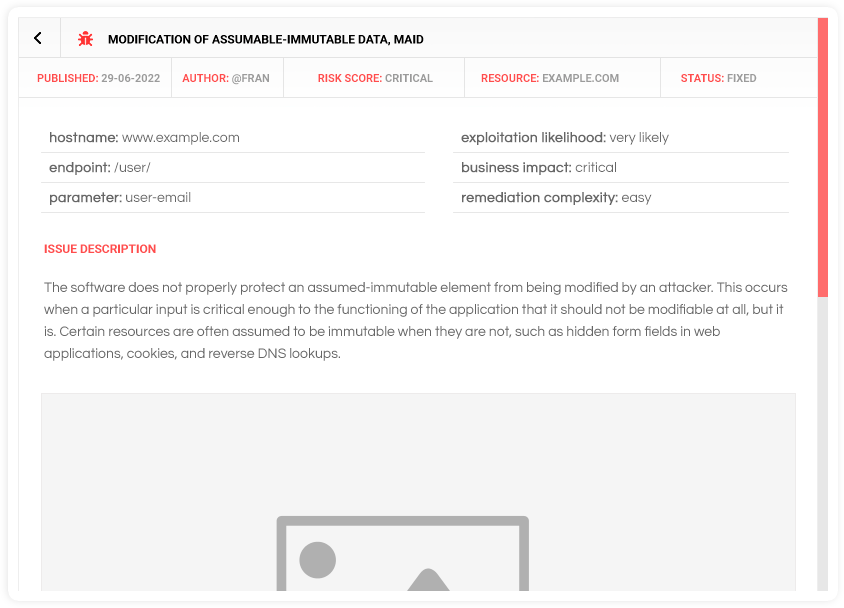

Übersicht über die Schwachstelle

Schnelle Visualisierung von Schwachstellen: Überwachen Sie ganz einfach die Kritikalität, die mit jeder Schwachstelle verbunden ist, und sehen Sie, welche aktiv sind und welche behoben sind.

Holen Sie sich alle Details zur Schwachstelle

Erhalten Sie genaue und umsetzbare Einblicke in jede identifizierte Schwachstelle, einschließlich der technischen Beschreibung, der potenziellen Auswirkungen auf das Geschäft, der Komplexität der Lösung und der empfohlenen Schritte zur effektiven Behebung.

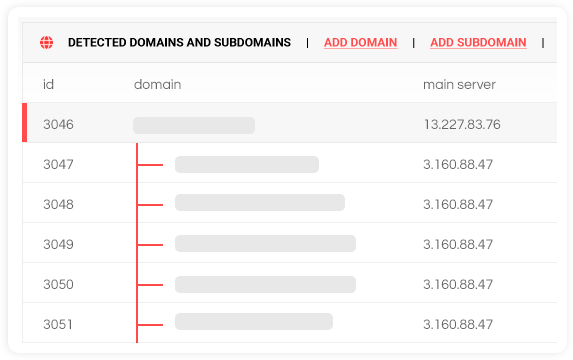

Verwalten Sie Ihre Reichweite

Fügen Sie ganz einfach Web- und Mobilanwendungen, externe und interne IP-Adressen und mehr hinzu, um wichtige Einblicke in potenzielle Schwachstellen und Risiken zu erhalten. Unsere professionellen Hacker stellen sicher, dass alle potenziellen Probleme im Rahmen Ihres Unternehmens aufgedeckt werden.

Systemfunktionen

Definition des Umfangs/der Angriffsfläche:

Die App verfügt über 6 verschiedene Module, die ausschließlich dem Umfang und der Angriffsfläche gewidmet sind. Jedes dieser Module entspricht einer bestimmten Art von Asset, die einem Penetrations-/Reichweitentest unterzogen wird. Wenn Sie z. B. nur Ihre Web- und Mobil-Apps überprüfen möchten, können Sie den Rest des Bereichs nicht ausfüllen.

Web-Ressourcen:

In diesem Abschnitt können Sie Domains und Subdomains für Penetrationstests einschließen. Die App verfügt über eine integrierte Funktion zur Erkennung von Subdomains, und unsere Standardrichtlinie besteht darin, versteckte IT so schnell wie möglich zu erkennen, damit Ihre Angriffsfläche oder Reichweite erweitert oder reduziert werden kann, wenn Ihr Unternehmen dies benötigt.

Mobile Ressourcen:

In diesem Abschnitt können Sie mobile Apps analysieren. Sie können es verwenden, um Penetrationstests durchzuführen und die Sicherheit Ihrer eigenen Anwendung zu bewerten, oder um die Anwendungen zu analysieren, die Sie und Ihr Team täglich verwenden, und um zu überprüfen, ob Ihre Informationen angemessen geschützt sind.

Cloud-Ressourcen:

Dieses Modul enthält die Cloud-Ressourcen Ihrer Organisation. Unsere Funktionen sind auf Amazon Web Services, Microsoft Azure und GCP beschränkt.

LAN-Ressourcen:

Mit diesem Modul können Sie lokale Netzwerk-Assets oder internen Zugriff definieren und unserem Team Zugriff darauf gewähren.

Quellcode:

Überwachen Sie Ihren Entwicklungszyklus und Ihre Prozesse mit einem dedizierten Spezialisten mit nachgewiesener Expertise im erforderlichen Stack. Wenn Sie erwägen, Ihrem Quellcode eine Abhängigkeit hinzuzufügen, sollten Sie diese Abhängigkeiten auch analysieren, um Angriffe auf die Lieferkette zu verhindern.

Web-Ressourcen:

In diesem Abschnitt können Sie Domains und Subdomains für Penetrationstests einschließen. Die App verfügt über eine integrierte Funktion zur Erkennung von Subdomains, und unsere Standardrichtlinie besteht darin, versteckte IT so schnell wie möglich zu erkennen, damit Ihre Angriffsfläche oder Reichweite erweitert oder reduziert werden kann, wenn Ihr Unternehmen dies benötigt.

Kommunikation und Berichterstattung:

Die Anwendung besteht aus drei spezialisierten Modulen, die entwickelt wurden, um die Kommunikation und Berichterstattung für Ihre Penetrationstestanforderungen zu rationalisieren. Jedes Modul verfügt über eine spezifische Funktion, um Ihre Erfahrung und Effizienz bei der Verwaltung von Sicherheitsbewertungen zu verbessern.

Probleme:

Visualisieren und beheben Sie Schwachstellen. Es ermöglicht Ihnen, jedes Problem oder jede Schwachstelle in Ihren Assets zu visualisieren. Bietet eine Plattform, um Unterstützung innerhalb der Problemoberfläche anzufordern, wenn Sie zusätzliche Unterstützung benötigen. Passen Sie Ihren Ansatz an, um bestimmte Schwachstellen effizient zu verwalten.

Berichte erstellen:

Erstellen Sie bei Bedarf benutzerdefinierte Berichte. Es ermöglicht Ihnen, eine Gruppe von Problemen auszuwählen (z. B. Web- oder mobile Ressourcen) und detaillierte, benutzerdefinierte Berichte zu erstellen. Wählen Sie bestimmte Parameter und Kriterien für den Bericht aus, die Ihren Anforderungen entsprechen. Effizienz: Rationalisiert den Prozess der Erstellung umfassender Berichte für eine effektive Kommunikation.

Kundendienst:

Erfüllen Sie die IT-Sicherheitsanforderungen Ihres Unternehmens. Es bietet einen speziellen Bereich, um spezialisierte Unterstützung für spezifische IT-Sicherheitsanforderungen anzufordern. Personalisierter Support: Passen Sie Ihre Supportanfragen an die spezifischen Sicherheitsanforderungen Ihres Unternehmens an. Bieten Sie einen direkten Kanal für zeitnahen und spezialisierten Support.

Bitcoin ist willkommen

Für Kunden und unsere ethischen Hacker: Wir akzeptieren alle wichtigen Kryptowährungen, einschließlich Bitcoin, Ethereum und Litecoin. Indem wir diese Kryptowährungen akzeptieren, erleichtern wir unseren Kunden die Interaktion mit uns.

Linkedin Erfahrungsberichte