Visualisez facilement les vulnérabilités et les problèmes

À partir de la section vulnérabilités, vous pouvez accéder à une liste complète de toutes les vulnérabilités et problèmes identifiés dans votre application à ce jour. En cliquant sur chaque élément, vous pourrez voir des informations détaillées et plus d’informations sur chaque problème. Cela vous permettra de rester informé et de prendre les mesures nécessaires pour aborder et résoudre les risques de sécurité potentiels.

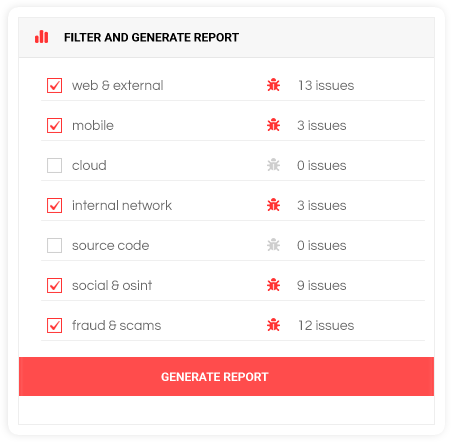

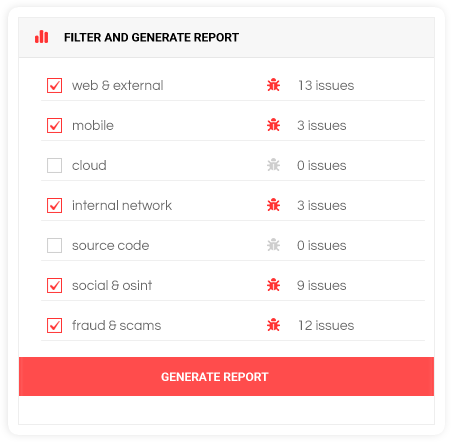

Rapports instantanés

Rapports rapides et faciles : filtrez les vulnérabilités en fonction du type de ressource et générez un rapport à la demande lorsque vous en avez besoin, garantissant ainsi des informations exploitables rapidement.

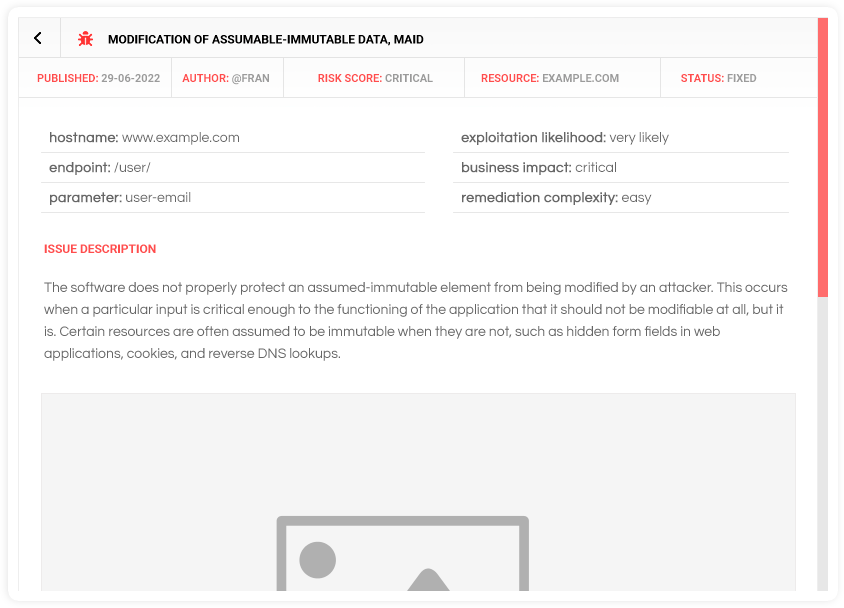

Présentation de la vulnérabilité

Visualisation rapide des vulnérabilités : surveillez facilement la criticité associée à chaque vulnérabilité et voyez lesquelles sont actives et lesquelles sont résolues.

Obtenez tous les détails de la vulnérabilité

Obtenez des informations précises et exploitables sur chaque vulnérabilité identifiée, y compris sa description technique, son impact commercial potentiel, la complexité de la solution et les étapes recommandées pour la résoudre efficacement.

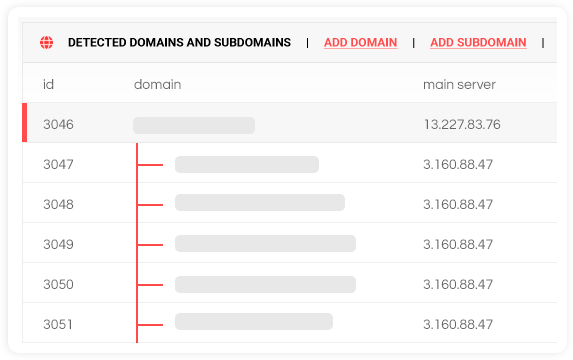

Gérez votre portée

Ajoutez facilement des applications Web et mobiles, des adresses IP externes et internes, etc., pour obtenir des informations cruciales sur les vulnérabilités et les risques potentiels. Nos pirates informatiques professionnels s’assureront de découvrir tout problème potentiel dans le cadre de votre organisation.

Capacités du système

Définition du périmètre/surface d’attaque :

L’application dispose de 6 modules différents dédiés exclusivement au périmètre et à la surface d’attaque. Chacun de ces modules correspond à un type d’actif spécifique qui subira des tests de pénétration/portée. Par exemple, si vous souhaitez simplement examiner vos applications Web et mobiles, vous pouvez laisser le reste de l’étendue non remplie.

Ressources Web :

Dans cette section, vous pouvez inclure des domaines et des sous-domaines pour les tests d’intrusion. L’application comprend une fonctionnalité intégrée permettant de détecter les sous-domaines, et notre politique par défaut est de détecter les technologies informatiques cachées dès que possible, afin que votre surface d’attaque ou votre portée puisse être étendue ou réduite lorsque votre organisation en a besoin.

Ressources mobiles :

Dans cette section, vous pouvez analyser les applications mobiles. Vous pouvez l’utiliser pour effectuer des tests d’intrusion et évaluer la sécurité de votre propre application, ou pour analyser les applications que vous et votre équipe utilisez quotidiennement et vérifier si vos informations sont correctement protégées.

Ressources cloud :

Ce module contient les ressources cloud de votre organisation. Nos capacités sont limitées à Amazon Web Services, Microsoft Azure et GCP.

Ressources LAN :

Ce module vous permet de définir les actifs du réseau local ou l’accès interne et de fournir à notre équipe l’accès à l’un d’entre eux.

Code source:

Surveillez votre cycle de développement et vos processus avec un spécialiste dédié disposant d’une expertise avérée dans la pile requise. Si vous envisagez d’ajouter une dépendance à votre code source, vous pouvez également analyser ces dépendances pour éviter les attaques de la chaîne d’approvisionnement.

Ressources Web :

Dans cette section, vous pouvez inclure des domaines et des sous-domaines pour les tests d’intrusion. L’application comprend une fonctionnalité intégrée permettant de détecter les sous-domaines, et notre politique par défaut est de détecter les technologies informatiques cachées dès que possible, afin que votre surface d’attaque ou votre portée puisse être étendue ou réduite lorsque votre organisation en a besoin.

Communication et rapports :

L’application se compose de trois modules spécialisés conçus pour rationaliser la communication et le reporting pour vos besoins en matière de tests d’intrusion. Chaque module dispose d’une fonction spécifique pour améliorer votre expérience et votre efficacité dans la gestion des évaluations de sécurité.

Problèmes:

Visualisez et traitez les vulnérabilités. Il vous permet de visualiser chaque problème ou vulnérabilité présent dans vos actifs. Fournit une plate-forme pour demander de l’aide dans l’interface du problème si vous avez besoin d’une assistance supplémentaire. Adaptez votre approche pour gérer efficacement des vulnérabilités spécifiques.

Créez des rapports :

Créez des rapports personnalisés à la demande. Il vous permet de sélectionner un groupe de problèmes (par exemple, des ressources Web ou mobiles) et de générer des rapports détaillés et personnalisés. Choisissez des paramètres et des critères spécifiques pour le rapport qui correspondent à vos besoins. Efficacité : Rationalise le processus de génération de rapports complets pour une communication efficace.

Service client:

Répondez aux besoins de votre entreprise en matière de sécurité informatique. Il offre un espace dédié pour demander une assistance spécialisée pour tout besoin spécifique en matière de sécurité informatique. Assistance personnalisée : Adaptez vos demandes d’assistance aux besoins spécifiques de votre entreprise en matière de sécurité. Fournir un canal direct pour une assistance rapide et spécialisée.

Le bitcoin est le bienvenu

Pour les clients et nos hackers éthiques : Nous acceptons toutes les principales crypto-monnaies, y compris le bitcoin, l’ethereum et le litecoin. En acceptant ces cryptomonnaies, nous facilitons l’interaction de nos clients avec nous.

Témoignages Linkedin