Visualizza facilmente vulnerabilità e problemi

Dalla sezione delle vulnerabilità, è possibile accedere a un elenco completo di tutte le vulnerabilità e i problemi identificati nell’applicazione fino ad oggi. Cliccando su ogni articolo, potrai vedere informazioni dettagliate e maggiori informazioni su ogni numero. Ciò ti consentirà di rimanere informato e adottare le misure necessarie per affrontare e risolvere potenziali rischi per la sicurezza.

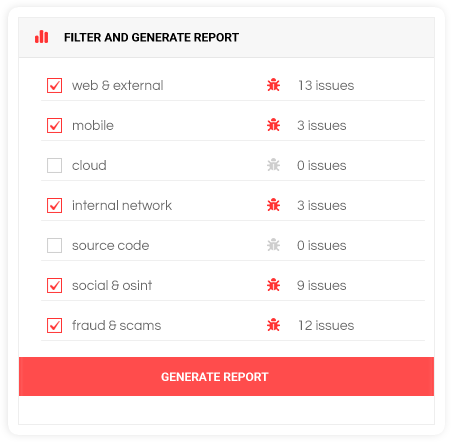

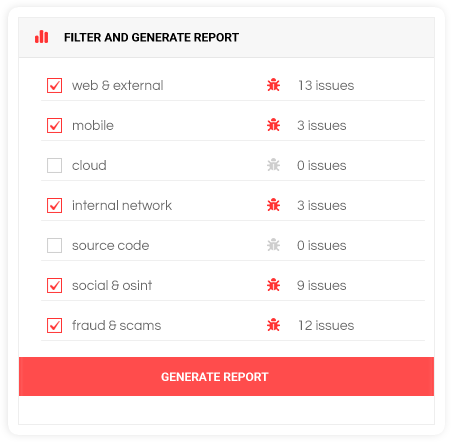

Reportistica istantanea

Reportistica facile e veloce: filtra le vulnerabilità in base al tipo di risorsa e genera un report on-demand quando ne hai bisogno, garantendo rapidamente informazioni utili.

Panoramica delle vulnerabilità

Visualizzazione rapida delle vulnerabilità: monitora facilmente le criticità associate a ciascuna vulnerabilità e vedi quali sono attive e quali sono state risolte.

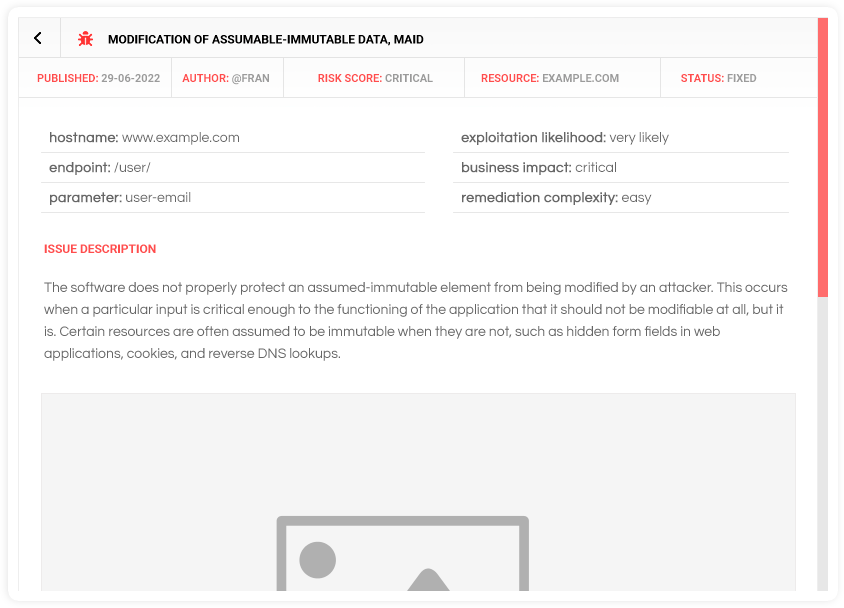

Ottieni tutti i dettagli sulla vulnerabilità

Ottieni informazioni accurate e fruibili su ogni vulnerabilità identificata, tra cui la descrizione tecnica, il potenziale impatto aziendale, la complessità della soluzione e i passaggi consigliati per risolverla in modo efficace.

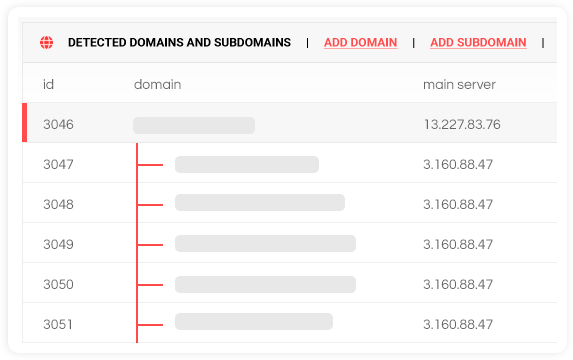

Gestisci la tua copertura

Aggiungi facilmente applicazioni web e mobili, indirizzi IP esterni e interni e altro ancora, per ottenere informazioni cruciali su potenziali vulnerabilità e rischi. I nostri hacker professionisti si assicureranno di scoprire eventuali problemi nell’ambito della tua organizzazione.

Funzionalità del sistema

Definizione di ambito/superficie di attacco:

L’app dispone di 6 diversi moduli dedicati esclusivamente all’oscilloscopio e alla superficie di attacco. Ognuno di questi moduli corrisponde a un tipo specifico di asset che sarà sottoposto a test di penetrazione/portata. Ad esempio, se si desidera solo esaminare le app Web e per dispositivi mobili, è possibile lasciare il resto dell’ambito vuoto.

Risorse web:

In questa sezione è possibile includere domini e sottodomini per i test di penetrazione. L’app include una funzionalità integrata per rilevare i sottodomini e la nostra politica predefinita prevede di rilevare l’IT nascosto il prima possibile, in modo che la superficie di attacco o la portata possano essere espanse o ridotte quando l’organizzazione lo richiede.

Risorse mobili:

In questa sezione è possibile analizzare le app per dispositivi mobili. Puoi utilizzarlo per eseguire test di penetrazione e valutare la sicurezza della tua applicazione, oppure per analizzare le applicazioni che tu e il tuo team utilizzate quotidianamente e verificare se le vostre informazioni sono adeguatamente protette.

Risorse cloud:

Questo modulo contiene le risorse cloud dell’organizzazione. Le nostre capacità sono limitate ad Amazon Web Services, Microsoft Azure e GCP.

Risorse LAN:

Questo modulo consente di definire le risorse della rete locale o l’accesso interno e di fornire al nostro team l’accesso a una di esse.

Codice sorgente:

Monitora il ciclo di sviluppo e i processi con uno specialista dedicato con comprovata esperienza nello stack richiesto. Se stai pensando di aggiungere una dipendenza al tuo codice sorgente, potresti anche voler analizzare tali dipendenze per prevenire attacchi alla catena di approvvigionamento.

Risorse web:

In questa sezione è possibile includere domini e sottodomini per i test di penetrazione. L’app include una funzionalità integrata per rilevare i sottodomini e la nostra politica predefinita prevede di rilevare l’IT nascosto il prima possibile, in modo che la superficie di attacco o la portata possano essere espanse o ridotte quando l’organizzazione lo richiede.

Comunicazione e rendicontazione:

L’applicazione è composta da tre moduli specializzati progettati per semplificare la comunicazione e la reportistica per le vostre esigenze di test di penetrazione. Ogni modulo ha una funzione specifica per migliorare la tua esperienza e l’efficienza nella gestione delle valutazioni di sicurezza.

Problematica:

Visualizza e risolvi le vulnerabilità. Ti consente di visualizzare ogni problema o vulnerabilità presente nelle tue risorse. Fornisce una piattaforma per richiedere assistenza all’interno dell’interfaccia del problema se hai bisogno di ulteriore supporto. Adatta il tuo approccio per gestire in modo efficiente vulnerabilità specifiche.

Creare report:

Crea report personalizzati su richiesta. Consente di selezionare un gruppo di problemi (ad esempio, risorse Web o mobili) e generare report dettagliati e personalizzati. Scegli parametri e criteri specifici per il report che si adattano alle tue esigenze. Efficienza: semplifica il processo di generazione di report completi per una comunicazione efficace.

Servizio clienti:

Soddisfa le esigenze di sicurezza IT della tua azienda. Offre uno spazio dedicato per richiedere assistenza specializzata per qualsiasi specifica esigenza di sicurezza informatica. Supporto personalizzato: personalizza le tue richieste di supporto in base alle esigenze di sicurezza specifiche della tua azienda. Fornisci un canale diretto per un supporto tempestivo e specializzato.

Bitcoin è il benvenuto

Per i clienti e i nostri hacker etici: accettiamo tutte le principali criptovalute, inclusi bitcoin, ethereum e litecoin. Accettando queste criptovalute, rendiamo più facile per i nostri clienti interagire con noi.

Testimonianze su Linkedin