Visualize facilmente vulnerabilidades e problemas

Na seção de vulnerabilidades, você pode acessar uma lista completa de todas as vulnerabilidades e problemas identificados em seu aplicativo até o momento. Ao clicar em cada item, você poderá ver informações detalhadas e mais informações sobre cada problema. Isso permitirá que você se mantenha informado e tome as medidas necessárias para abordar e resolver possíveis riscos de segurança.

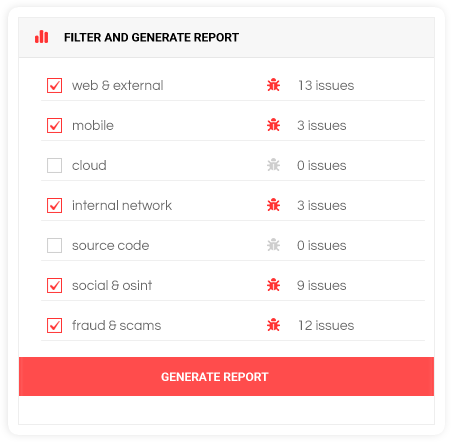

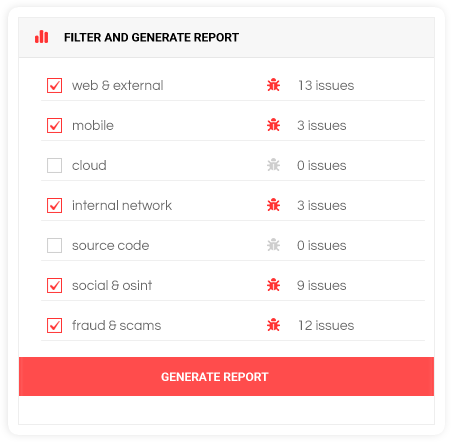

Relatórios instantâneos

Relatórios rápidos e fáceis: filtre vulnerabilidades com base no tipo de recurso e gere um relatório sob demanda quando precisar, garantindo insights acionáveis rapidamente.

Visão geral da vulnerabilidade

Visualização rápida de vulnerabilidades: monitore facilmente a criticidade associada a cada vulnerabilidade e veja quais estão ativas e quais foram resolvidas.

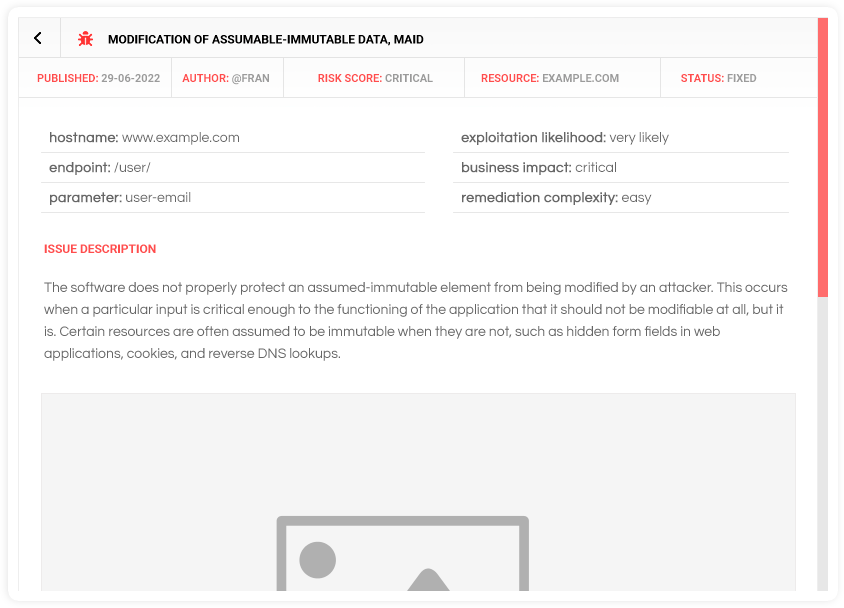

Obtenha detalhes completos da vulnerabilidade

Obtenha insights precisos e acionáveis sobre cada vulnerabilidade identificada, incluindo sua descrição técnica, potencial impacto nos negócios, complexidade da solução e etapas recomendadas para resolvê-la com eficiência.

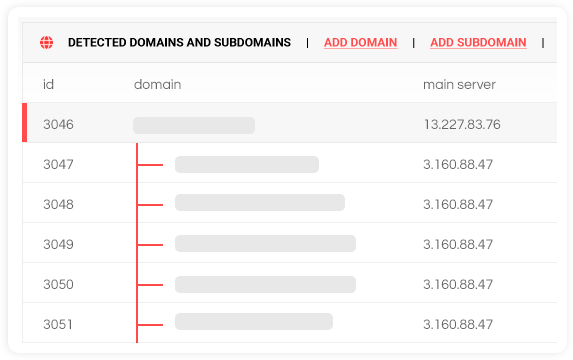

Gerencie seu alcance

Adicione facilmente aplicativos móveis e da Web, endereços IP externos e internos e muito mais, para obter insights cruciais sobre possíveis vulnerabilidades e riscos. Nossos hackers profissionais descobrirão possíveis problemas no escopo da sua organização.

Capacidades do sistema

Definição de escopo/superfície de ataque:

O aplicativo possui 6 módulos diferentes dedicados exclusivamente ao escopo e à superfície de ataque. Cada um desses módulos corresponde a um tipo específico de ativo que será submetido a testes de penetração/alcance. Por exemplo, se você quiser apenas revisar seus aplicativos Web e móveis, poderá deixar o restante do escopo não preenchido.

Recursos da Web:

Nesta seção, você pode incluir domínios e subdomínios para testes de penetração. O aplicativo inclui um recurso interno para detectar subdomínios, e nossa política padrão é detectar TI oculta o mais rápido possível, para que sua superfície de ataque ou alcance possa ser expandido ou reduzido quando sua organização exigir.

Recursos móveis:

Nesta seção, você pode analisar aplicativos móveis. Você pode usá-lo para realizar testes de penetração e avaliar a segurança de seu próprio aplicativo, ou para analisar os aplicativos que você e sua equipe usam diariamente e verificar se suas informações estão adequadamente protegidas.

Recursos de nuvem:

Este módulo contém os recursos de nuvem da sua organização. Nossos recursos são limitados ao Amazon Web Services, Microsoft Azure e GCP.

Recursos de LAN:

Este módulo permite definir ativos de rede local ou acesso interno e fornecer à nossa equipe acesso a um.

Código-fonte:

Monitore seu ciclo e processos de desenvolvimento com um especialista dedicado com experiência comprovada na pilha necessária. Se você estiver pensando em adicionar uma dependência ao código-fonte, também poderá analisar essas dependências para evitar ataques à cadeia de suprimentos.

Recursos da Web:

Nesta seção, você pode incluir domínios e subdomínios para testes de penetração. O aplicativo inclui um recurso interno para detectar subdomínios, e nossa política padrão é detectar TI oculta o mais rápido possível, para que sua superfície de ataque ou alcance possa ser expandido ou reduzido quando sua organização exigir.

Comunicação e relatórios:

O aplicativo consiste em três módulos especializados projetados para agilizar a comunicação e os relatórios para suas necessidades de teste de penetração. Cada módulo tem uma função específica para melhorar sua experiência e eficiência no gerenciamento de avaliações de segurança.

Problemas:

Visualize e resolva vulnerabilidades. Ele permite que você visualize todos os problemas ou vulnerabilidades presentes em seus ativos. Fornece uma plataforma para solicitar assistência na interface do problema se você precisar de suporte adicional. Adapte sua abordagem para gerenciar vulnerabilidades específicas com eficiência.

Criar relatórios:

Crie relatórios personalizados sob demanda. Ele permite que você selecione um grupo de problemas (por exemplo, recursos da Web ou móveis) e gere relatórios detalhados e personalizados. Escolha parâmetros e critérios específicos para o relatório que atendam às suas necessidades. Eficiência: Agiliza o processo de geração de relatórios abrangentes para uma comunicação eficaz.

Atendimento ao Cliente:

Atenda às necessidades de segurança de TI da sua empresa. Oferece um espaço dedicado para solicitar assistência especializada para quaisquer necessidades específicas de segurança de TI. Suporte personalizado: adapte suas solicitações de suporte às necessidades específicas de segurança da sua empresa. Forneça um canal direto para suporte oportuno e especializado.

Bitcoin é bem-vindo

Para clientes e nossos hackers éticos: Aceitamos todas as principais criptomoedas, incluindo bitcoin, ethereum e litecoin. Ao aceitar essas criptomoedas, tornamos mais fácil para nossos clientes interagirem conosco.

Depoimentos no Linkedin